Difference between revisions of "C't Security 2018 magazine"

| Line 20: | Line 20: | ||

'''Gefahren verstehen''' | '''Gefahren verstehen''' | ||

Jeden Tag entdecken Experten neue Lücken, oft solche, die jahrelang vermeintlich unbemerkt geblieben sind. Solche Fälle sollten die Augen öffnen, dass Sicherheit heutzutage kein dauerhaft erreichbarer Zustand ist. | "Jeden Tag entdecken Experten neue Lücken, oft solche, die jahrelang vermeintlich unbemerkt geblieben sind. Solche Fälle sollten die Augen öffnen, dass Sicherheit heutzutage kein dauerhaft erreichbarer Zustand ist." | ||

| Line 37: | Line 37: | ||

'''Passwort-Strategie''' | '''Passwort-Strategie''' | ||

Die Empfehlungen für Passwörter ändern sich alle paar Jahre, einfach anwendbar sind sie nicht immer. Wir gehen von der Richtlinie der Passwortpropheten des NIST für die US-Behörden aus und leiten daraus ein sicheres und zugleich pragmatisches Vorgehen ab. | Die Empfehlungen für Passwörter ändern sich alle paar Jahre, einfach anwendbar sind sie nicht immer. Wir gehen von der Richtlinie der Passwortpropheten des NIST für die US-Behörden aus und leiten daraus ein sicheres und zugleich pragmatisches Vorgehen ab. | ||

'''Schaden begrenzen''' | '''Schaden begrenzen''' | ||

Revision as of 07:48, 25 May 2020

Information

| Type | Magazine |

| Author | c't-Redaktion |

| Language | German |

| Publisher | Heise Medien |

Gefahren verstehen

"Jeden Tag entdecken Experten neue Lücken, oft solche, die jahrelang vermeintlich unbemerkt geblieben sind. Solche Fälle sollten die Augen öffnen, dass Sicherheit heutzutage kein dauerhaft erreichbarer Zustand ist."

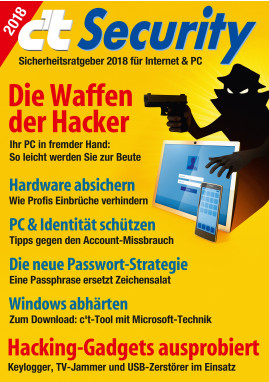

PC und Identität schützen

Techniken, um die Sicherheit zu erhöhen, gibt es wie Sand am Meer. Wir wägen ab, welche unter welchen Umständen hilft. So finden Sie das für Sie geeignete Maßnahmenbündel.

Windows abhärten

Microsoft hat viele Sicherheitsverbesserungen für Windows entwickelt. Doch manche Technik lässt sich erst im professionellen Umfeld nutzen. Unser Restric’tor aktiviert diese Funktionen auch auf Ihrem PC zuhause.

Hardware absichern

Nicht nur Software ist angreifbar, sondern auch die Hardware. Wir haben Tipps von Profis, wie auch PCs und Notebooks sicherer werden, und zeigen Abhilfen gegen die größeren Eseleien von zentralem Verwaltungswahn.

Passwort-Strategie Die Empfehlungen für Passwörter ändern sich alle paar Jahre, einfach anwendbar sind sie nicht immer. Wir gehen von der Richtlinie der Passwortpropheten des NIST für die US-Behörden aus und leiten daraus ein sicheres und zugleich pragmatisches Vorgehen ab.

Schaden begrenzen

Wer trotz aller Bemühungen Opfer von Sicherheitslücken oder Identitätsdiebstahl wird, sollte zügig die richtigen Schritte unternehmen, um den Schaden zu begrenzen.

Hacking-Gadgets

Böse, billig und leicht zu erwerben: Der Markt für Hacker- Werkzeuge floriert. Wir haben die spannendsten Produkte ausprobiert und erklären, wie sie funktionieren.

Die Waffen der Hacker

Ohne eine gewisse Sicherheitshygiene auf Ihren digitalen Begleitern haben die Geschäftemacher im Netz leichtes Spiel. Unser Blick hinter die Kulissen zeigt, wie diese die Schutzfunk- tionen überwinden, um die gekaperten Geräte in ihre Bot- Netze einzubinden.